https://aws-hyoh.tistory.com/162

IPsec(Internet Protocol Security)

IPsec은 IP 계층에서 데이터 통신의 기밀성, 무결성을 보장하기 위한 네트워크 보안 프로토콜 집합

TCP/IP 프로토콜 3 계층(Network Layer)에서 동작

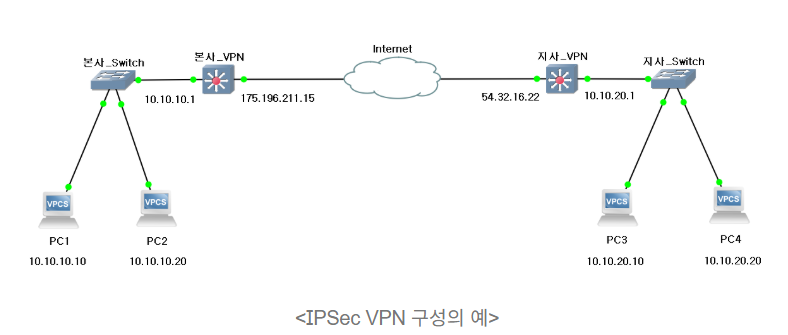

- 두 지점간의 암호화된 통신 터널을 제공하는 기술(Site-to-Stie VPN)

물리적으로 멀리 떨어져 있어도 실제 사용자는 같은 네트워크에 연결 된 것처럼 사설(내부) IP로 통신 가능

- 암호화 수행때문에 보안성이 높다.

- 데이터를 빼내는 스푸핑 같은 공격에도 비교적 안전하다.

기업을 예시로 들자면

본사(Site) 네트워크

지사(Site) 네트워크

를 VPN으로 연결하는 방식이라고 정의

또한 패킷을 함호화함으로써 Layer3의 단점인 데이터 암호화를 해결합니다.

Tunneling Protocol이 있기에 가능한 것입니다.

- 패킷의 이동

- 패킷의 암호화

는 전적으로 VPN이 책임지기 때문에 VPN 하단의 장비와 PC들은 라우팅만 신경 씀.

사실 기업에서는 VPN만을 사용하지는 않습니다.

- (라우터, 스위치) 등의 네트워크 장비

- 방화벽, IPS 등의 보안 장비

함께 사용

다양한 장비 결합 운용에서 네트워크의 IPSec VPN이 어떻게 배치되는지가 중요하다.

그렇다면 IP Sec이란?

통신 세션의 각 IP 패킷을 암호화하고 인증하는 프로토콜 스위트(Protocol Suite)이다.

IPSec VPN이라 부르는 이유는

- VPN 터널을 생성하고 데이터를 암호화하는 방식에 있어 IPSec의 규칙을 따르기 때문이다.

따라서 IPSec의 역할은

- 인터넷 경유 구간에서 안전한 터널링 생성

- 패킷 인증 수단 제공

- 패킷 암호화할 키 관리 및 제공

추가적으로 2가지 운용 모드가 존재한다.

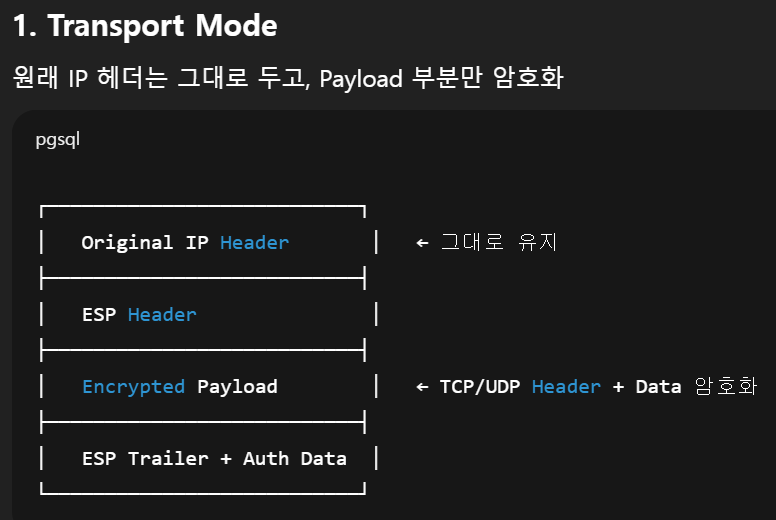

1. Transprot Mode(전송모드) -> 단말to단말 직접 터널 연결

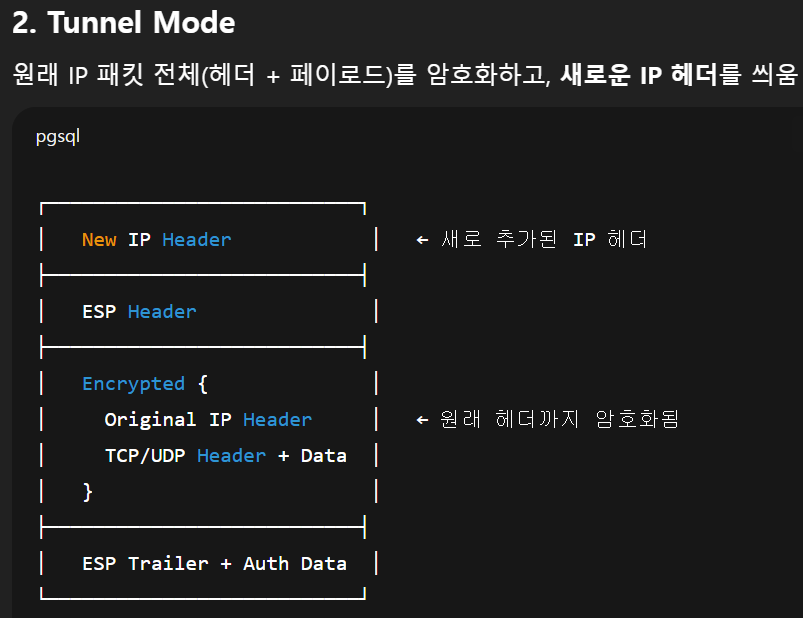

2. Tunnel Mode(터널모드) -> VPN을 양쪽 네트워크에 두고 VPN 간 터널을 연결

Transprot Mode

- IP Header를 변형하지 않고 그대로 사용

- 헤더를 제외한 데이터 부분만을 인증 or 보호

- 단말이 모든 과정을 담당하기에 단말 간 통신

Tunnel Mode

New IP Header(공인 IP)를 encapsulation 추가적으로 씌운다.

- Original IP Header(사설 IP)까지 캡슐화 -> IP 패킷 전체를 보호

VPN 장비가 이를 도맡아 하므로 사설<->사설 간 통신을 가능케 합니다.

현재 대부분의 IPSec VPN은 터널 모드를 사용

IP 초창기 설계에는 암호화 아이디어가 반영되어 있지 않다.

약점 해결을 위해: 특정 헤더 추가(인증/암호화) 프로토콜의 취약점 보완

그게 바로

AH(Authentication Header)

ESP(Encapsulating Security Payload)

터널 생성 시 인증하기 위한 인증서 / 데이터 패킷 암호화 알고리즘(DES, 3DES, AES)

패킷 변질되지 않았음을 증명(MD5, SHA)

IPSec 터널을 생성하고 키를 생성/관리하는 가장 중요한 프로토

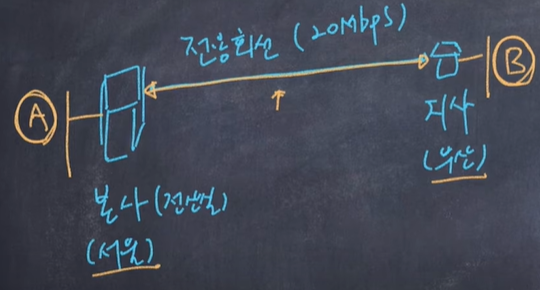

A라는 IP대역을 가진 네트워크랑

B라는 IP대역을 가진 네트워크가 통신을 해야 하는데

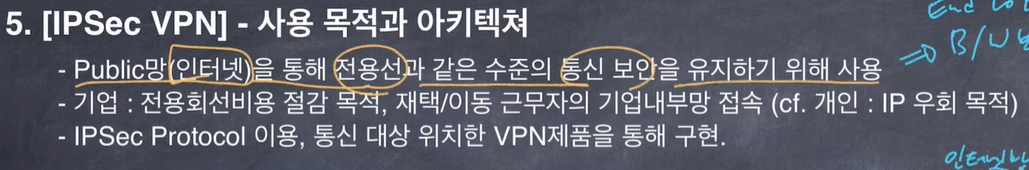

물리적으로 떨어져 있다 보니 전용선을 끌어다가 쓸 수 있음(통신사업자한테 견적이라는 형태로 비용을 제공받음)

*견적 포함 내용: 20Mbps bandwidth를 가지는 회선을 쓰고 싶다, 얼마 기간 동안 낸다.

(국내 3사, 드림라인)

거리가 길수록

b/w가 높을수록

사용기간이 짧을수록

비싸진다.

인터넷망에서 100MByte라고 쓰여있는 것은 End to End로 이런 네트워크 품질을 보장한다는 뜻이 아니라

접속만 100Mbyte를 보장한다는 뜻.

IPsec 프로토콜을 지원하는 장비를 양쪽에 설치를 한다.

A to B가 있는데, 할당받은 공인 IP가 있는데 공인 IP를 IPsec에 할당(물론, DHCP로 IP가 바뀔 텐데)

VPN 나는 A를 가지고 있지만 인터넷에서는 C로 보인다.

IPSec Protocol

인터넷(Public N/W) 에서 보안 수준을 높이려면 Secure 한 채널이 생겨야 하는데

그래서 있는 거임.

'CS🖥️ > Network' 카테고리의 다른 글

| Connection Timeout과 Read Timeout + (멱등성, RFC 표준) (0) | 2025.10.01 |

|---|---|

| NAS, DAS, SAN 이란? (2) | 2025.08.11 |